De retour de la nuit du hack 2012 avec pleins d’impressions en tête.

Tout d’abord, très impressionnés par l’organisation de cette nuit hack 2012 avec un staff impeccable.

On commence par un petit résumé de la soirée, le challenge public n’a pas pu avoir lieu suite à des problèmes techniques. Cependant le challenge privé a quant à lui bien eu lieu (voir la fin de cet article). Les conférences étaient passionnantes et les workshops très sympathiques et nous avons pu ramener quelques goodies.

Les conférences

Keynote

Pour cette première conférence, Free_Man est revenue sur l’histoire de HZV. HZV est la plus ancienne communauté encore active. Au départ, c’était une hackademy, qui créait des magasines (Hackademy magasine). Celle-ci fut fermée en 2002 à cause d’une saisie judiciaire (voir l’article sur Le Monde).

Il y a 10 ans, la nuit du Hack, c’était une quarantaine de personnes. Les premières éditions se déroulaient dans différentes villes notamment Toulouse ou, en 2005, EPITECH Paris. Cet historique lui a permis de nous raconter quelques anecdotes. Free_Man a rejoint la communauté lors de la Nuit Du hack en 2006 à Maubeuge. Cette nuit du Hack représente un tournant dans l’histoire. Les éditions de 2007 et 2008 ont été organisées à Mandre les roses et à l’ISCIO à Orsay. En 2009, la NDH fut pour la première fois organisée à Paris. En 2010, 900 personnes (Pierre était présent), première fois qu’un CTF était organisé. Les éditions de 2011 et 2012 se déroulaient à Disney. Pendant cette présentation, Free_Man a pu faire ressortir un des souhaites de CrashFr qui était de renforcer HZV, et d’en créer une association de loi 1901.

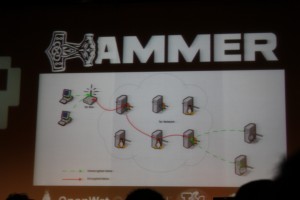

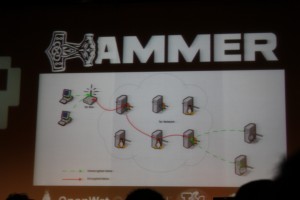

Tor box

Cette présentation nous a d’avantage expliqué le fonctionnement très général que les développements mis en place pour réaliser cette box. Le nom du projet est en réalité Hammer pour Home Anonimity Multi Media Center. Le système se présente comme un petit boitier à brancher sur votre réseau. Une fois le boitier connecté, l’ensemble des éléments de votre réseau passera par la box et sera anonymisé via le réseau Tor. Martin Kaberg (le conférencier) a tenu à rappeler qu’il était indispensable d’utiliser ceci avec un VPN pour éviter les attaques de type man in the middle.

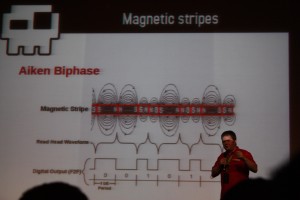

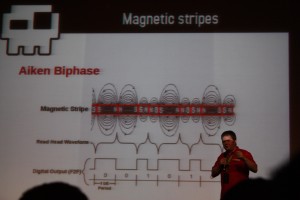

Les tickets de métro

Une fantastique conférence de Virtualabs, impressionant dans la recherche du protocole. En effet, à contrario des cartes bancaires, les tickets de metro n’utilisent pas la norme classique d’encodage sur une piste magnétique. Il a ainsi réalisé un lecteur avec la vielle tête de lecture d’un lecteur de cassette et une prise Jack et il a ensuite réalisé un logiciel de traitement en récupérant le signal sur la carte son. Le principe est simple mais le concept est efficace. On apprend aussi qu’il n’y a rien de dynamique dans les tickets de métro. Il est donc asez simple de reproduire des tickets de métro vierges. Cependant, l’amende est bien plus élevée que celle donnée lorsqu’on saute par dessus les barrières.

A voir, si on arrive à récupérer un oscillo pour cet été mais il nous reste des tête de lectures dans les placards d’Oversimple et des tickets de Disney. Donc, si on trouve 5 minutes entre nos projet actuels on y jettera peu être un coup d’oeil.

Plus d’informations en bas de page sur le site de Virtu.

How did I secured Skynet

Cette conférence avait pour but de présenter la sécurisation d’un système multi-agent de manière totalement décentralisée. Franklin RACCAH a commencé par une brève introduction de ce qu’était un système multi-agent et des contraintes de décentralisation. On peut noter que le système introduit de manière audacieuse un indice de confiance plutôt que d’utiliser la méthode ZeroKnowledge habituelle.

Hadopi

La présentation s’est déroulé sur le thème des différentes lois et a permis de comprendre le cadre juridique de ces lois. Les problèmes sont cependant toujours les mêmes. Reste à espérer que la loi s’adapte d’avantage aux contraintes techniques et se retourne vers quelque chose de moins liberticide.

Analyse et ponçage d’un botnet

Cette confèrence était présentée par Paul RASCAGNERES alias r00tbsd ainsi que son ami Hugo CARON alias y0ug. Le botnet qu’ils nous ont présenté étaient Herpesnet, ils ont présenté le fonctionnement de ce botnet dans sa globalité ainsi que quelques éléments de leurs recherches. Une conférence assez sympa où le public semblait assez receptif. A la fin de cette confèrence (cela semble à la mode), plusieurs informations sont sorties concernant l’auteur de ce « fabuleux » botnet, ces informations étaient bien évident floutées même si son pseudo était en clair (frk7, je m’en rappelle car ça donne sex en rot13).

Attaques sur des systèmes SCADA

Cette conférence était présentée par Arthur GERVAIS. Il est notamment revenu sur une présentation des systèmes SCADA, ainsi qu’une petite vidéo pour présenter le tout. Puis dans un second temps, il a pu nous montrer les diffèrentes faiblesses que comportent les systèmes SCADA.

Cloud computing

Cette confèrence, présentée par Matthieu BOUTHORS, avait pour but d’introduire rapidement ce qu’est le Cloud Computing. Et les faiblesses qui étaient liées à diffèrentes machines virtuelles, afin de les avoir sur une même machine, ce qui permettait de récupérer des informations via le système de récupèration.

Hacking mobile

Pour cette confèrence Tris ACATRINEI est revenue sur un petit historique des points importants qui ont marqué le mobile. Celle-ci a fait de nombreux rappels sur ce qui composait un mobile, puis les diffèrentes faiblesses en matière de sécurité. Pour terminer, en guise de conclusion, celle-ci a décidé de casser son BlackBerry (et remis à un spectateur afin que celui-ci essaye de récupérer les données).

Deux articles résumant la confèrence de Tris sont présents sur son blog :

http://www.hackersrepublic.org/hardware/composition-telephone-portable

http://www.hackersrepublic.org/outils/bref-j-ai-envoye-un-mail

Cryptographie quantique

Une conférence incroyablement intéressante mais très difficile à suivre. Malgré mes bases en physique quantique et mon très bon niveau en cryptographie, je n’ai pas trouvé cela facile. Je n’ose même pas imaginer l’état de compréhension d’un informaticien n’ayant jamais fait de physique théorique. En tout cas, on apprend que l’avènement de l’ordinateur quantique ne nous donnera pas plus de puissance de calcul pour tout les problèmes mais uniquement pour le problème de la factorisation des grand nombres premiers et du logarithme discret. En gros, le RSA et ElGamal sont à jeter à la poubelle. Pour le reste, je ferai un article dédié au principe de la cryptographie quantique et au cassage de clé asymétrique avec la cryptographie quantique.

Enfin une note d’espoir, pour l’instant il n’existe aucun algorithme quantique permettant de casser les algorithmes de chiffrement symétrique comme l’AES (vos fichier truecrypt sont en sécurités).

Human hacking

Chris Hadnagy, aussi connu sous le pseudonyme loganWHD, nous a présenté une formidable conférence sur le social engineering. On y apprend à déceler chacune de nos émotions. Un show de 45 minutes. Chacun des membres du corps y a été décrit en précisant ce que chaque posture signifiait. Dans les remarques intéressantes, on notera que l’être humain s’approprie les émotions de ceux qui l’entoure même si il ne les aperçoit que quelques instants. Enfin, même les aveugles ont les mêmes reflexes musculaires que les voyants. Ainsi, ils contractent les même régions musculaires que nous pour exprimer la colère.

Sovling the security hiring crisis

Cette conférence, présentée par l’américain Winn SCHWARTAU, nous a parlé de nous. Un point de vue très idéologique sur ce que devrait faire les entreprises pour recruter les futur talents de demain parmi les communauté de geeks et de hacker. Espérons que ce message est été entendu par de futurs chefs d’entreprise ou par les chefs d’entreprise actuels.

Comment obtenir le passe général d’un organigramme ?

Cette journée de conférence a pu être clôturée par Cocolitos & MrJack, deux personnes douées en lockpicking ! Ils nous ont montré les différentes possibilités que l’on pouvait avoir pour obtenir une clé commune pour ouvrir l’ensemble des portes d’une entreprise. Concrètement, cela revenait à avoir la clé du facteur qui pouvait ouvrir nos boites aux lettres.

WORKSHOP

Durant le déroulement de la soirée de nombreux workshops ont pu être présenté. Au départ (confère l’article précedent), nous avions prévu plein de workshop, mais avec le monde qui était présent nous en avons fait très peu. Pour le lockpicking, nous avons pu pratiquer un peu et avoir des conseils de Cocolitos. Celui ci a pu regarder les clés des participants, il en a pas rassuré beaucoup ! Le workshop sur OpenBTS & USRP était une petite démo de l’utilisation du reseau GSM spécial NDH, où certain ont pu communiquer gratuitement à travers ce réseau.

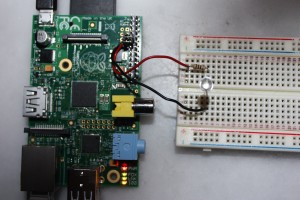

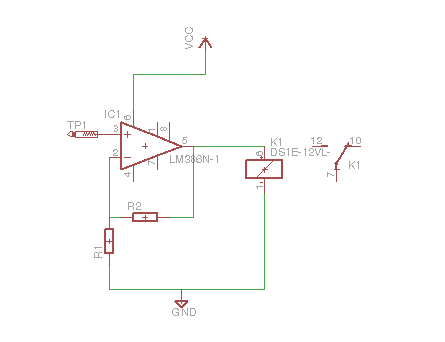

Un workshop par Tixlegeek qui parlait l’électronique embarquée et des systèmes libres. Sorcier_FXK a pu faire un workshop sur le pass cracking, celui-ci étant tellement passionné qu’il a duré plus de 1h15 (ce qui était prévu au départ), merci à toi Sorcier.

A 5h du matin, Bruno Kerouanton a pu animer un workshop qui n’était pas prevu au depart : Comment crée son challenge ? Celui-ci a pu présenter deux épreuves qu’il avait réalisée pour Insomni’Hack.

Nous aurions bien voulu faire d’autres Workshop, mais trop de monde et on entendait pas forcement de loin les animateurs du workshop. Dommage ! De plus, nous avons profité pendant les workshop d’aller voir du monde de connaissance !

CrashParty

Une ambiance agréable sur fond de musique électro 8bits et d’électro. Cette soirée avait pour but essentiellement de rendre un hommage à CrashFr.

CTF

CTF Public : Ce CTF fut arrêté pour cause de problème wifi. Celui-ci a était reporté à Vendredi soir pour une durée d’une journée

CTF Privé : Le CTF Privé etait pour les teams, ce CTF comportait essentiellement des épreuves Web (d’après ce que l’on a pu nous dire). Sur ces 15 épreuves mises à disposition les équipes en ont validé 4. Comme Virtualabs a pu le signaler lors de la remise des récompenses, il reste encore des épreuves ! Bravo à toutes les équipes et notamment HackerDom qui a pu gagner une qualification pour le CTF de la DEFCON ainsi que 4000e, Bonne chance a eux pour le CTF !

Pour conclure, un grand merci à l’ensemble des organisateurs de la Nuit Du Hack 2012 ! Cette évènement était superbe et à l’année prochaine.

CrashFr will never die in our loving memories

Sources

Site de Virtualabs : http://www.virtualabs.fr/La-face-cachee-des-tickets-RATP

It’s OverSimple, isn’t it?